下面的命令为全新的 OpenWrt 所做的设置,如果不是全新的 OpenWrt 并不能直接用。

# Delete the dhcp.wan6 and dhcp.lan.ndp settings configured in 1.2

uci get dhcp.wan6 下面的命令为全新的 OpenWrt 所做的设置,如果不是全新的 OpenWrt 并不能直接用。

# Delete the dhcp.wan6 and dhcp.lan.ndp settings configured in 1.2

uci get dhcp.wan6 OpenWrt 安装 TTYD 终端可以通过如下的命令安装:

opkg update

opkg install ttyd

opkg install luci-app-ttyd然后再 Services – Terminal 中即可访问终端,但是每次输入据需要输入用户名密码,可以在 Config

...Continue reading我的 esxi 版本是 6.7U3,安装了 opewnrt 24.10.0 直接可以使用下面的命令安装。

opkg update

opkg install open-vm-tools方法一:

方法二:

在登录时用户名填写:no@thankyou.com,密码是任意字符。

在 docker 运行 openwrt 的方式如下:

网络接口最好使用网线接口,我测试的下来使用 wifi 的接口,macvlan 连不上网,ipvlan 一段时间后宿主机会获取不到 ip 地址,导致宿主机掉线。

如果时使用网线接口,macvlan 可能时更好的方法,这种方法,容器具有独立的 mac 地址和 ip 地址。

...Continue reading入手了一个支持 OpenWrt 的路由器,并且支持了 OpenWrt 官方的固件,官方的固件可玩性不大,于是便刷到了原生的 OpenWrt 固件,但是由于机器的存储只有 128MB 在刷完固件之后留给插件的空间就剩下了 45MB,几乎丧失了可玩性。

由于这个机器有一个 USB 3.1 的接口,便想着是不是可以使用 U 盘对可用空间进行扩容,经过到网上进行搜索和自己的尝试,将网上的内容进行了整合形成了这篇内容。

如果要对 overlay

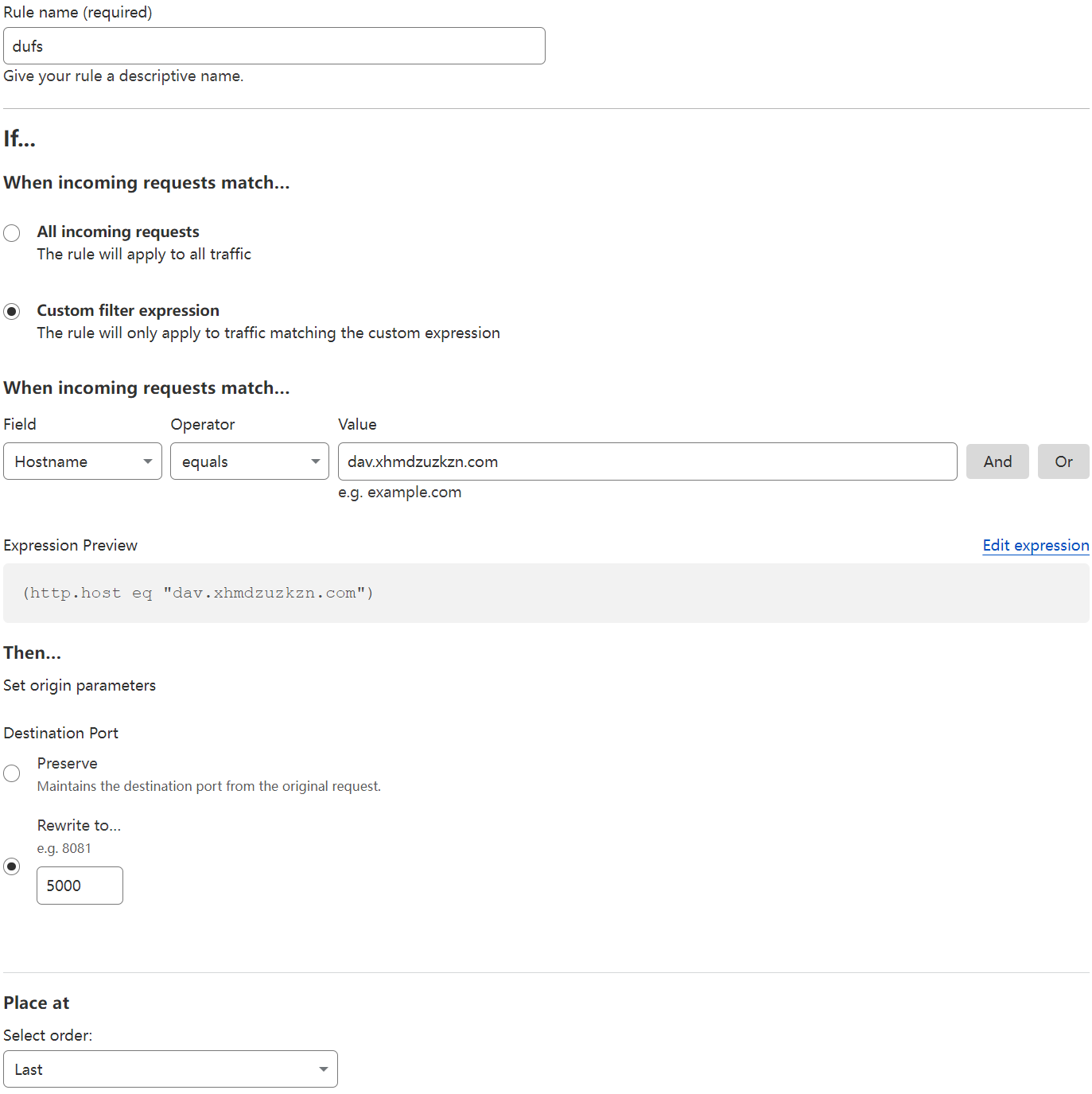

要自定义回源端口首先需要设置域名的 A 或者 CNAME 记录,并且打开小黄云。

然后在 Rules – Origin Rules 中 Create rule:

其中:5000 为需要回源的端口

如果是回源到 http 地址需要进行额为的设置

...Continue readingsing-box 入站 tun 的配置如下,其中,sniff 表示开启域名嗅探,sniff_override_destination 表示开启域名复写。

有些 vps 或者节点提供商可以通过 dns 解锁 chatgpt 服务,不开启复写的情况下,一般的网络访问为本地通过 dns 解析到域名对应的 ip,然后将

There is no excerpt because this is a protected post....

Continue reading